中国製インバーターのヤバすぎる実態とは?

undefined undefined/iStock

2025年5月15日、ロイター通信は「中国製インバーター(太陽光発電の電気を送電系統に接続する装置)から、製品仕様書に記載されていない通信機器が発見された。遠隔操作によってインバーターを停止させ、送電を遮断することも可能だ」と報じ、日本のマスコミも一斉にこれを伝えました。

しかし、その後の続報はなく、報道は沈静化したように見えます。また、「通信機器が組み込まれている程度では、実際に停電を引き起こすほどの脅威ではないのではないか」という空気も広まりつつあるようです。

2024年11月15日、アメリカなどで実際に停電

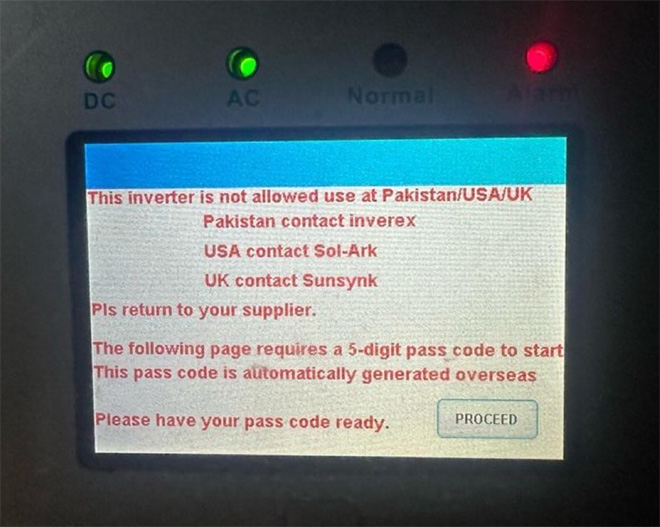

日本ではほとんど報道されていませんが、ドイツ在住のフリーライター、ギュンター・ボーン氏のブログによると、中国のメーカーDeye社は2024年11月15日、アメリカ、イギリス、パキスタンなど複数の国に設置された自社製インバーターを遠隔操作で停止させ、太陽光パネルからの電力供給を遮断したとされています。

この件については、Bluesky上の投稿にも複数の報告があり、事実であったことが裏付けられます。

図1に示されているのは、実際に表示されたとされるコントローラー画面で、「このインバーターはアメリカなどでの使用が許可されていません。アメリカであればソルアーク社にお問い合わせください」というメッセージが表示され、インバーターが停止し、送電が不可能になったことがわかります。

図1 2024年11月15日deye社のインバーターが停止したときの画面

blueskyへの投稿より

なお、ソルアーク社はアメリカの企業で、自社製品の一部にDeye社製のインバーターを採用しており、両社の間には以前からトラブルがあったとされています(詳細は省略)。

※ 両社のトラブルについては、アメリカの電気技術者デレク氏のブログSOLARBOIに詳しく出ています

さらに、Deye社はユーザーサポートとして以下のような指示を出しています。

「Deyeがリモート診断を実行できるように、インバーターをオンラインにしてください」

ここでいう「オンライン」とは、インバーターをインターネットに接続することを意味します。この文面だけを見ると、Deye社は非常にアフターサービスが行き届いた企業で、製品を販売した後も責任を持ち、装置が正常に稼働しているかをリモートで確認し、必要に応じて改修対応を行ってくれる。また、アプリに不具合があれば自動でアップデートもしてくれる──そうした姿勢に「良心的な企業ではないか」と感じる人もいるかもしれません。

しかし、ここで重要なのは、Deye社が販売したインバーターの運転状態を、合法的にかつ継続的にクラウド経由で吸い上げる仕組みがすでに構築されているという点です。さらに、「アプリのアップデート」と称して、インバーターを停止させるコマンドを送信することも技術的には可能であることを意味します。

なお、私はDeye社のインバーターを個別に調査したわけではありませんので、ここで述べた内容がDeye社製品そのものに当てはまると断定するつもりはありません。以下に述べるのは、ネット上で公開されているさまざまな情報や、現代の技術水準を前提とした一般論として、こうした仕組みが技術的に「簡単に実現可能」であるということを示したいのです。

スマホアプリの自動アップデートには抵抗はありませんよね?

多くの方がスマートフォンにアプリをインストールして日常的に活用していると思います。時折、「アプリのアップデートを行ってください。容量が大きいためWi-Fi環境での実施をおすすめします」といった通知を目にしたことがある方も多いのではないでしょうか。アップデートの操作が面倒なので、自動アップデートの設定にしている方も少なくありません。

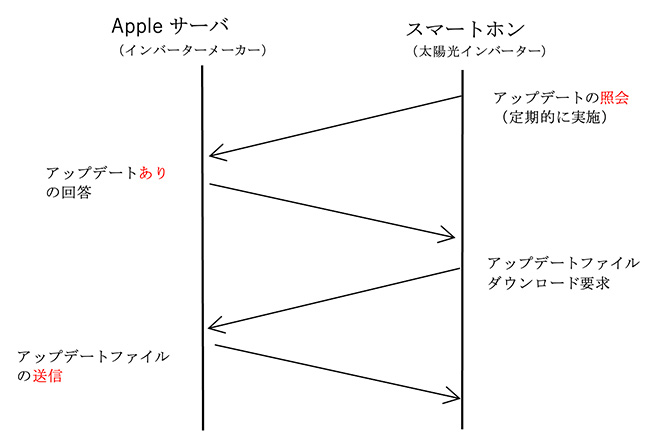

このアプリのアップデートの仕組みを図2に示します。スマホアプリの場合、アップデートはAppleやGoogleのサーバーから配信されますが、太陽光発電のインバーターの場合は、その相手先がインバーターメーカーのサーバーに変わるだけです。基本的な仕組みは同じで、アップデートに加えて制御コマンドを送信することも技術的には容易です。

図2 アプリのアップデートの仕組み

アップデートファイルの中に、停止させる時間が仕組まれていても、誰も気がつかない…

スマホアプリのアップデートに対して「危険だ」「脅威だ」と感じる人はほとんどいないと思います。それと同様に、多くのユーザーはメーカーを信頼し、インバーターをインターネットに接続することに抵抗を感じていませんし、アップデートについてもあまり深く意識していないのが実情です。

しかし、便利な機能も、その使い方次第で脅威となり得ます。たとえば、アップデートされたファイルに「〇月〇日にインバーターを停止せよ」というコマンドが含まれていれば、その日になると各インバーターは自動的に停止します。

図2では、スマートフォンという端末側からユーザーが操作してアップデートを起こしている点に注目してください。インバーターのように自動で実行される場合、その透明性と制御の所在が問題になります。

家庭用Wi-Fiを使えば簡単に接続可能

「太陽光発電のインバーターをわざわざインターネットに接続する人なんて、それほど多くないのでは?」と思う方もいるかもしれません。しかし、現在では多くの家庭でWi-Fi環境が整っており、家電製品をインターネットに接続することは非常に容易になっています。

たとえば、外出先からスマートフォンで自宅のエアコンのスイッチを入れられるのは、エアコンがWi-Fi経由でインターネットに接続されているからです。

同じ仕組みを使えば、太陽光発電のインバーターも簡単にインターネットに接続できます。あとは、ユーザーがその接続にメリットを感じれば、自ら進んでネットに接続してくれるわけです。その「メリット」とは、たとえば無料のリモート診断サービスや、アプリの自動アップデートといった利便性です。

ファイアウォールなんて効果はない?

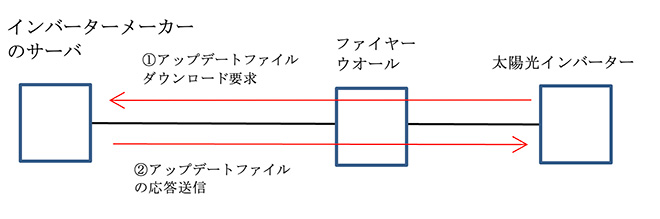

「我が家の無線LANルーターにはファイアウォール機能が付いているから、不正なアクセスはブロックされているはず」と思っている方はいませんか? 残念ながら、それだけでは十分とは言えません。

確かに、まったく無関係の外部ハッカー集団がインバーターに不正アクセスを試みた場合、ファイアウォールはその通信をブロックするなど一定の効果を発揮するでしょう。これは、外部からインバーターに対して「最初に」アクセスが行われた場合に有効です。

しかし、インバーターメーカーとの通信では事情が異なります。図2で示したスマートフォンアプリのアップデートと同様に、最初の通信は端末側、つまり各家庭のインバーターからメーカーのサーバーにアクセスを行う形式です。すると、サーバー側からの応答としてアップデートファイルが送信されます。そのファイルに仮に悪意のある停止コマンドが含まれていたとしても、ファイアウォールにはそれを識別することはできません。

なぜなら、ファイアウォールにとっては「内部の端末が発信した正当な要求に対する外部からの応答」にしか見えないからです。正常なアップデートと、停止コマンドを含んだ不適切なファイルとを区別する機能はファイアウォールにはなく、まったく無力です。

図3 ファイヤーウォールでは防げない

ファイヤーウォールから見れば、通常のファイルのダウンロードと区別つかない

外部のハッカー集団とは脅威の桁が違う

「不正アクセス」と聞くと、多くの人は外部のハッカー集団を思い浮かべるかもしれません。しかし、Deye社とまったく無関係な第三者のハッカーが、同時に多数のインバーターに侵入して一斉に停止させるのは、極めて困難です。

図2の通信フローを見ると明らかなように、インバーター側(端末側)からDeye社のサーバー(親サーバー)へアクセスすることが最初の鍵になっています。外部のハッカーがこれと同じ仕組みを再現するには、Deye社のサーバーになりすますなど、非常に高度なハッキング行為が必要です。

一方、インバーターメーカーであるDeye社は、自ら構築した正規のリモートメンテナンス機能を通じて、いつでも正規の手順でアップデートや制御コマンドを送信することができます。つまり、外部のハッカーとは違い、メーカー自身はあらかじめ用意された仕組みを使って容易にインバーターを制御できる立場にあります。

さらに、インバーターとDeye社のサーバー間の通信が暗号化されている場合、外部のハッカーはまずその暗号を解析し、鍵を割り出す必要があります。しかし、メーカー側にとってはその暗号は自社で設定したものですから、何の障壁にもなりません。

このように、外部からの攻撃と、内部に正規の権限を持つ企業による操作とでは、その脅威の次元がまったく異なるのです。

リモートメンテナンスは、メガソーラーや風力発電でも常識に

家庭用の太陽光発電だけでなく、メガソーラーや風力発電所でも、メーカーの技術者が遠隔から現地の制御装置に接続してメンテナンスを行うのは一般的です。メーカーの技術者が実際に現地へ赴くには時間とコストがかかるため、まずはリモートで状況を確認し、故障の内容を把握したうえで現地対応を行うという運用が標準になっています。これは「リモートメンテナンス」と呼ばれ、広く普及しています。

ただし、このリモートメンテナンスの仕組みは、先に述べた家庭用インバーターのアップデートと同じ通信構造で成り立っており、技術的には「停止コマンド」を含んだ設定ファイルを送ることも可能です。そして、ユーザー側ではそのような操作が行われていることに気付く術はほとんどありません。

企業によっては、インターネットを介さず専用回線を使ったり、常時接続を避け、故障時にのみ通信を行うなど、セキュリティに配慮した運用を行っている場合もあるでしょう。しかし、メガソーラーや風力発電の設備は海外メーカー製が大半を占めており、現地とメーカーの通信にはインターネットを利用するのが一般的です。さらに、現地の発電所は無人であることが多く、小規模な発電事業者ではその都度人を派遣して通信接続を行うのが難しいため、常時インターネットに接続された状態で運用しているケースも少なくありません。

こうした背景から、新規に参入した太陽光発電・風力発電の事業者ほど、リモート管理の利便性を活用する一方で、悪意ある操作のリスクにもさらされやすくなっているのです。

対策はあるのか?

結論から言えば、現実的に取れる対策は限られています。もっとも確実なのは、「中国製の部品を含むインバーターは購入しない」ということです。

「インバーターをインターネットに接続しない」という選択肢も一応ありますが、その場合、メーカー側から「アプリに不具合があった場合、アップデートサービスが受けられなくなりますよ」といった“脅し文句”を投げかけられる可能性があります。

実際、あの国で開発されたアプリは不具合の発生頻度も高く、頻繁なアップデートが必要になるのが実情です。アップデートを受けなければ、機器がまともに動作しないといっても過言ではなく、「アップデートを行わない」という選択肢は、実質的に存在しないとも言えるでしょう。

一部の国会議員などの間では、「通信機器に関するリスクがないか確認すべきだ」あるいは「誰が遠隔で操作しているのかを把握すべきだ」といった議論もされています。しかし、これまで述べてきたように、どんなに制度的な対策を講じたとしても、インバーターの制御権限をメーカーから取り上げることは不可能です。

仮にインバーターの供給国が「国家動員法」などに基づいて、製品の停止を命じれば、メーカーの技術者が停止コマンドを送るのはごく当然の成り行きです。

結局のところ、確実な対策としては、「中国製の部品を含むインバーターは買わない」あるいは、「そもそも太陽光発電そのものを導入しない」という選択肢しかないのが現実なのです。

インバーター停止による影響

インバーターが大量に停止した場合、日本の電力システムにはどのような影響があるかを考えてみましょう。

日本の送電系統は比較的強固に設計されており、また夜間など太陽光発電が行われない時間帯でも、十分な電力供給が可能なように構成されています。そのため、仮に特定の市や自治体といった限定的な範囲で太陽光発電がすべて停止したとしても、送電線の過負荷や電圧の急激な低下といった問題が発生する可能性は低いと考えられます。

しかし、系統全体の需給バランスを崩すほどの規模で太陽光発電が一斉に停止した場合には、重大な影響が出るおそれがあります。

たとえば、東京電力管内では、晴天時にはおよそ1,800万kW(1,800万キロワット)の太陽光発電が稼働しています。軽負荷期(電力需要が少ない季節や時間帯)において、このうち120〜150万kWが突然停止した場合、周波数はおおよそ0.5Hz程度低下すると予測されます。これは系統安定性にとって非常に大きな変動であり、一部の地域では自動的に負荷が遮断されるなどして、停電が発生する可能性があります。

つまり、太陽光インバーターの停止が局地的であれば大きな影響は限定的ですが、広域かつ大規模な停止となれば、電力システム全体に深刻な混乱をもたらすリスクがあるのです。

スペインの大停電も実行可能?

2025年5月28日12時30分過ぎ、スペインとポルトガルのほぼ全域で大規模な停電が発生しました。この事故について、私はテロ攻撃によるものとは考えていません。というのも、スペインと中国の間に顕著な政治的対立はなく、また、同月の前週にもスペインの一部地域で停電が発生していたことから、電力系統自体が不安定だった可能性が高いと考えられます。

スペインでは近年、急速に太陽光発電の導入が進んでおり、それに送電インフラの整備が追いついていないことが、系統不安定化の原因となったのではないかと推測しています。

しかし、今回の資料を整理・調査する中で新たに気づいた点があります。それは、もしスペインやポルトガル国内に設置された中国製インバーターに対して、一斉に「停止せよ」という遠隔コマンドが発せられたとしたら──同様の大規模停電を人為的に引き起こすことも、技術的には十分可能ではないか、ということです。

実際に今回の事故がそうであったという証拠はありませんが、これまでに述べてきたリモート制御の仕組みや、アップデートを通じたコマンド送信の可能性を踏まえると、理論上は「電力インフラに対する無形の攻撃手段」として成り立ち得ることを強く意識せざるを得ません。

残る疑問

今回ロイターが報じた内容では、「製品仕様書に記載されていない通信機器がインバーターに搭載されていた」とされています。しかし、私がここまで述べてきたような「オンラインでのリモートメンテナンス機能」は、通常であれば製品の仕様書や取扱説明書に記載されているはずです。というのも、ユーザー自身がWi-Fiに接続するなどの操作を求められるからです。

つまり、通信機能それ自体はあくまで“正規の機能”として明記されており、問題視されるものではありません。問題なのは、その正規のリモートメンテナンス機能を悪用し、所有者の意思とは無関係にインバーターを停止させることができてしまう点にあります。

そう考えると、ロイターの記事にある「製品仕様書に記載されていない通信機器」という表現は、文字通り“物理的に隠された機器”を指しているのではなく、「所有者の意図に反してインバーターを停止させる機能」や「外部からの遠隔制御を可能にする仕組み」を指している可能性があります。

つまり、通信機能そのものではなく、その“使われ方”や“制御権限の所在”が問題視されているのかもしれません。だとすれば、仕様書に記載された正規の通信機能を通じて、いかに不正な制御が可能かという点こそが、真に問うべき問題であるように思われます。

関連記事

-

アゴラ研究所の運営するエネルギーのバーチャルシンクタンクGEPRはサイトを更新しました。

-

(前回:米国の気候作業部会報告を読む⑩:CO2で食料生産は大幅アップ) 気候危機説を否定する内容の科学的知見をまとめた気候作業部会(Climate Working Group, CWG)報告書が2025年7月23日に発表

-

3月18日、「新型コロナウィルスと地球温暖化問題」と題する小文を国際環境経済研究所のサイトに投稿した。 状況は改善に兆しをみせておらず、新型コロナ封じ込めのため、欧米では外出禁止令が出され、行動制限はアジアにも波及してい

-

イランでの戦争は、中東での地域戦争に発展してしまった。執筆現在で、ホルムズ海峡を往来するエネルギー輸送がほぼ停止している。 この事態を受けて、化石燃料依存を減らさねばならない、「だから再生可能エネルギーが必要だ」といった

-

6月21日の某大手新聞に、同社が6月前半に実施した主要100社への景気アンケート調査結果が掲載された。その中に「原発」に関する調査結果が記載されている。

-

東京都は太陽光パネルの設置義務化を目指している。義務付けの対象はハウスメーカー等の住宅供給事業者などだ。 だが太陽光パネルはいま問題が噴出しており、人権、経済、防災などの観点から、この義務化には多くの反対の声が上がってい

-

アゴラ研究所の運営するエネルギーのバーチャルシンクタンク、GEPRはサイトを更新しました。

-

経済産業省は排出量取引制度の導入を進めている。今年度内にルールを策定し、26年度から27年度にかけて本格的な導入を進める予定だ※1)。 対象となるのは日本の大手企業であり、政府から毎年排出枠を無償で受け取るが、それを超え

動画

アクセスランキング

- 24時間

- 週間

- 月間